Nel mondo della cybersecurity, uno degli strumenti più efficaci per gestire il traffico di rete in modo proattivo è la whitelist. Sebbene spesso si parli di blacklist per bloccare siti e IP malevoli, la whitelist rappresenta un approccio altrettanto importante e, in molti casi, persino più sicuro ed efficiente. Ma cos’è una whitelist e perché dovrebbe essere considerata una componente essenziale nelle strategie di blocco del traffico ?

In questo post esploreremo cosa sono le whitelist, come funzionano e i vantaggi principali che offrono nell’ambito della sicurezza delle reti aziendali e nazionali.

COSA SONO LE WHITELIST

Una whitelist, chiamata anche lista bianca, è una lista di indirizzi IP, domini, sottodomini ritenuti affidabili o di utilità locale (istituzioni, aziende ed organizzazioni) o nazionale (servizi che possono essere considerati di utilità nazionale perchè toccati da altissimi flussi di traffico da diverse entità al giorno). In altre parole e generalmente parlando, tutto ciò che è incluso nella whitelist è considerato affidabile e quindi consentito, mentre tutto il resto può essere soggetto a blocchi di traffico o sottoposto a controlli più stringenti.

Rispetto alla blacklist, che si basa sul bloccare ciò che è riconosciuto come pericoloso, la whitelist segue il principio opposto: tutto può essere bloccato per impostazione, eccetto ciò che è stato specificamente approvato. Questo approccio proattivo, quando correttamente implementato, riduce drasticamente il rischio di interruzioni di servizio accidentali.

COME FUNZIONANO

Le whitelist funzionano secondo un meccanismo di controllo basato su regole di accesso predefinite. Esse operano solitamente su base gerarchica; quando un’entità (intesa come utenza, apparato o individuo) tenta di accedere a una risorsa protetta, il sistema verifica se tale entità è presente nella whitelist. Se l’elemento è incluso, la comunicazione viene approvata, scavalcando gerarchicamente ogni eventuale regola di blocco presente. Se non lo è, l’accesso viene negato in base alle eventuali regole di blocco presenti.

Le whitelist possono essere implementate a vari livelli di un’infrastruttura IT, come:

- Firewall: Una whitelist può filtrare il traffico di rete, autorizzando solo connessioni da e verso IPv4 o domini fidati. In aggiunta, aiuta a ridurre il rischio di falsi positivi, blocchi accidentali o interruzioni.

- Sistemi di autenticazione: Una whitelist di utenti può limitare l’accesso a sistemi critici solo a personale autorizzato.

- E-mail: I servizi di posta elettronica possono utilizzare whitelist per bloccare comunicazioni da e verso domini non autorizzati, riducendo così il rischio di phishing ma anche il rischio di falsi positivi ed interruzioni di servizio accidentali.

- Applicazioni: Le whitelist possono essere usate per consentire solo l’esecuzione di software specifici, impedendo così l’avvio di malware o applicazioni non sicure.

COME VIENE IMPLEMENTATA

In questi giorni è all’onore delle cronache il blocco di Google Drive causato dal sistema Italiano Piracy Shield ed è un tema ricorrente proprio quello dell’applicazione di una whitelist che avrebbe mitigato rischi simili. Tuttavia, malgrado le semplificazioni, implementare una whitelist efficace potrebbe essere alquanto sfidante; essa deve necessariamente garantire la continuità del servizio e ridurre al minimo falsi positivi e/o blocchi accidentali. Una whitelist di questo tipo deve essere solida ed aggiornata, ma anche scalabile e dinamica, considerando l’interazione tra attori nazionali e internazionali. Di seguito, vado ad elencare gli elementi chiave (secondo la mia opinione) e le migliori pratiche per l’implementazione di una whitelist, che possa essere efficace, bilanciando necessità di servizio ed accessibilità.

1. Identificazione delle Risorse Critiche e Prioritarie

La prima fase dell’implementazione di tale whitelist consiste nell’identificare tutte le risorse critiche che devono essere sempre accessibili. Questo include:

- Infrastrutture critiche nazionali: sistemi energetici, trasporti, sanità, difesa, telecomunicazioni, e finanza. Qualsiasi interruzione a questi settori potrebbe avere conseguenze estremamente gravi.

- Servizi governativi e amministrativi: portali governativi, sistemi di gestione fiscale, enti di sicurezza sociale e infrastrutture politiche.

- Fornitori essenziali: aziende tecnologiche e partner che forniscono supporto alle operazioni nazionali critiche, come cloud provider, servizi di autenticazione e comunicazione (ad esempio, Microsoft, AWS, Google, ecc.).

Queste risorse dovrebbero costituire la base della whitelist, con la priorità di garantire che siano sempre accessibili e che il traffico verso di esse non sia soggetto a blocchi o interruzioni ingiustificate.

2. Integrazione con Sistemi di Threat Intelligence

Una buona whitelist deve essere dinamica ed in grado di aggiornarsi automaticamente in base ai cambiamenti nel panorama delle minaccia e/o generalmente dell’ambiente nel quale si opera. Questo può essere realizzato attraverso l’integrazione con servizi di threat intelligence in tempo reale, che monitorano la reputazione degli IP e dei domini globali e locali.

Un buon servizio di threat intelligence è in grado infatti di fornire aggiornamenti costanti su:

- IP affidabili a livello globale, comprese le reti utilizzate da partner strategici e governi.

- Domini legittimi che vengono utilizzati frequentemente dai cittadini e dalle imprese.

- Reputazione dinamica: la whitelist può essere adattata per rimuovere in tempo reale indirizzi compromessi o sospetti, minimizzando così i rischi di compromissione.

L’uso di feed automatizzati aiuta a garantire che la whitelist resti aggiornata senza la necessità di gestione manuale frequente.

3. Segmentazione della Whitelist

In un contesto di potenziale impatto nazionale, potrebbe non essere sufficiente creare una whitelist monolitica. È importante invece suddividere la whitelist in categorie specifiche, basate sui tipi di traffico e sui settori a cui si applicano. Questo processo di segmentazione consente di controllare meglio il traffico, minimizzando i rischi legati a settori più vulnerabili o sensibili.

Segmenti principali:

- Domini governativi e infrastrutture critiche: tutti i domini e IP utilizzati dalle agenzie governative e dalle infrastrutture chiave del paese.

- Servizi globali essenziali: come Google, Microsoft, AWS, che forniscono servizi cruciali a livello globale.

- Reti partner e alleati: segmenti riservati agli scambi internazionali sicuri, come ambasciate o organizzazioni internazionali.

- Settori a rischio elevato: se un determinato settore è più esposto in un determinato momento storico (come poteva essere quello sanitario durante la pandemia), può essere trattato in modo più prudente o con controlli supplementari.

4. Gestione degli IP Dinamici e dei Servizi Cloud

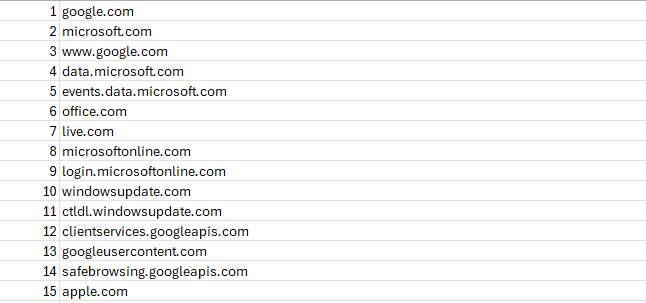

Con il crescente utilizzo del cloud computing e dei servizi dinamici, una delle sfide principali è la gestione degli IP dinamici e dei servizi CDN (Content Delivery Network). Per esempio, servizi cloud come AWS, Azure, o Google Cloud utilizzano migliaia di IP che cambiano frequentemente, creando complessità nella gestione della whitelist. È necessario un meccanismo di aggiornamento automatico che includa gli IP e i blocchi CIDR (Classless Inter-Domain Routing) associati a questi servizi. Solitamente per evitare blocchi accidentali di servizi massivamente utilizzati nel mondo, si parte da liste comprensive dei nomi a dominio maggiormente contattati (e dunque “navigati”) nel mondo. Un esempio ne è quella Cisco, della quale vengono riportate le prime 15 entries (aggiornate al 23/10/2024):

Cisco top 1 M domain names list

CONCLUSIONI

Implementare una whitelist efficace richiede una combinazione di tecnologie piuttosto avanzate, gestione dinamica e monitoraggio continuo. Il successo di questo approccio dipende in larga parte dall’integrazione con servizi di threat intelligence, dall’automazione e dal monitoraggio costante dei flussi. Le whitelist possono aiutare moltissimo a garantire che risorse critiche restino accessibili, minimizzando al contempo i rischi di blocchi accidentali.